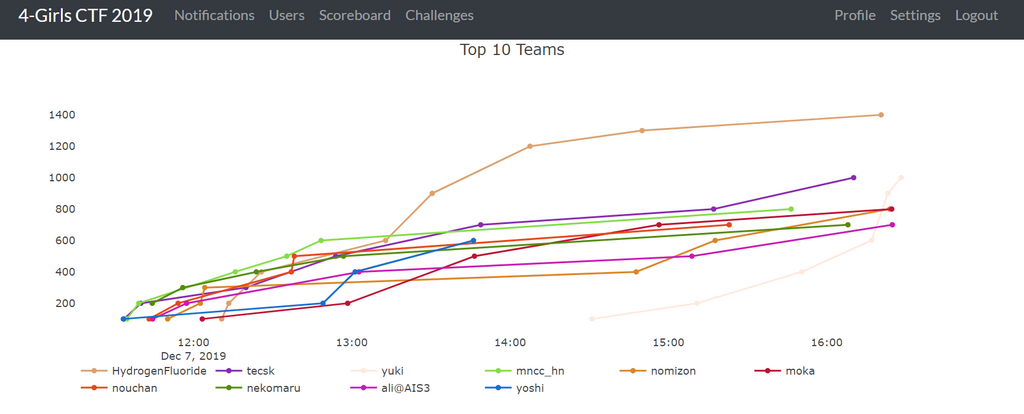

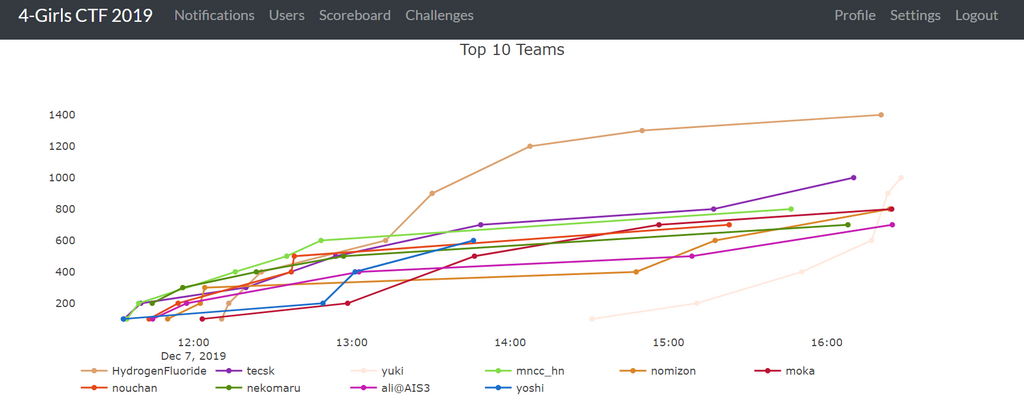

4-Girls CTF 2019にHydrogenFluorideという名前で出ました。結果は1400点で1位でした。

以下writeupです。

Network 100

適当に探すとそのまま書いてあります。

Forensic 200

SRUDB.datというファイルがWindowsに存在するらしいです。

NetworkUsageViewというソフトで中身がいい感じに見られるので見るとあります。

Forensic 300

pfファイルというのがWindowsに存在するらしいです。

WinPrefetchViewというソフトで中身がいい感じに見られるので見るとあります。

Crypto 100

タイムアタック問題(初めて聞いた)。

問題名がtransposition cipherで問題文にrails: 3という謎なことが書いてあったのでぐぐるとそれっぽいWikipediaのページが出てきます。

https://en.wikipedia.org/wiki/Rail_fence_cipher

元の文f{zc3lgz64_1hra16p}を並べると

f...{...z...c...3

.l.g.z.6.4._.1.h.r

..a...1...6...p...}

となるので斜めに読んでflag{z16z46_c1ph3r}

Crypto 200

上の文字と下の文字が対応してるっぽいので分かる部分だけ書くと、_TFGI_LS__SI_になります。

エスパーするとCTFGIRLSMUSICになってこれが通るのでフラグです。

Crypto 300

RSA暗号です。

公開鍵のファイルが渡されるので、中を見ると公開鍵が出てきます。

$ openssl rsa -pubin -in public-key.pem -text -noout

Public-Key: (256 bit)

Modulus:

00:dc:ee:42:d6:17:eb:d0:cf:31:29:16:f2:e4:81:

16:1e:a2:0c:a3:75:d7:f0:7f:b8:a1:3e:f1:70:bf:

61:37:8f

Exponent: 65537 (0x10001)

10進数に変換すると99929797576942527504817140153722546248023778810843289085662377483600807409551で、これをfactordbに入れると、310252450283207607232714858177111676669と322091888350031255179896377552029408379の積であることが分かります。これで秘密鍵が分かったので復号できます。

Web 100

Cookieの有効期限が切れてるのでパスワードが変更できないみたいなやつです。

BurpSuite使って適当にCookieいじったら通りました(よくわかってない)。

Binary 100

stringsしたら出てきました。

$ strings symbol | grep flag

flag{3x3cu74bl3_4nd_l1nk4bl3_f0rm47}